O Portal Planeta Minas Gerais fez uma entrevista conosco em nossa passagem pela CriptoTrem. Confira a entrevista, em duas partes:

Parte 1: Proteção e segurança digital: um convite à militância

Parte 2: Bolsonaro, censura, perseguição digital e auto segurança em tempos de fascismo

Proteção e segurança digital: um convite à militância

Edward Snowden, Julian Assange, Ola Bini, Deep Web, Facebook, Censura e rastreamento digital, estão mais presentes no nosso cotidiano do que você imagina. A era da perseguição digital já chegou. Será que estamos prontos para mantermos nossa privacidade intacta?

Em 12 de abril, a Polícia Metropolitana de Londres deteve Julian Assange, cofundador do Wikileaks, depois que o Equador cassou o asilo diplomático. Assange enfrenta a acusação de um grave crime contra a segurança dos computadores: a publicação, no site Wikileaks, de centenas de milhares de documentos classificados pelo Departamento de Defesa como secretos, e por montar uma rede de fontes que revelaram ao mundo farsas e manipulações governamentais. Diante deste quadro de incertezas, de espionagens na rede, que cresce cada vez mais a necessidade de nos protegermos, de mantermos segura nossas identidades e privacidade.

O Mariscotron é um coletivo anarquista que promove cultura de segurança. Entrevistamos os caras sobre diversos assuntos, tão oportunos neste momento que vivemos.

Planeta: Como surgiu o coletivo?

M@: Muitas de nós já praticavam formas mais seguras de comunicação e organização, herança da participação em organizações como Centro de Mídia Independente, Movimento Passe Livre e rádios livres. Porém, a partir de 2013, com as jornadas de junho e as revelações de Snowden sobre a vigilância massiva das agências de inteligência gringas, começamos a pesquisar sobre estes assuntos com mais dedicação e profundidade. Em 2014, oferecemos nossa primeira oficina sobre comunicação digital segura, marcando o início do coletivo.

Planeta: Quais são os objetivos ou causas que vocês defendem?

M@:Nosso objetivo principal é a promoção de uma Cultura de Segurança. Para isso, oferecemos oficinas e formações, assim como traduzimos informações técnicas e de metodologia para o português. Temos como horizonte político uma sociedade anarquista, onde a autonomia, a livre associação, a cooperação formem o senso comum e não a exceção. Portanto estes princípios nos orientam politicamente em nossa relação com a tecnologia, mas também nas relações que estabelecemos com os coletivos e pessoas com as quais colaboramos, visando apoiá-las em seus objetivos próprios de transformação social.

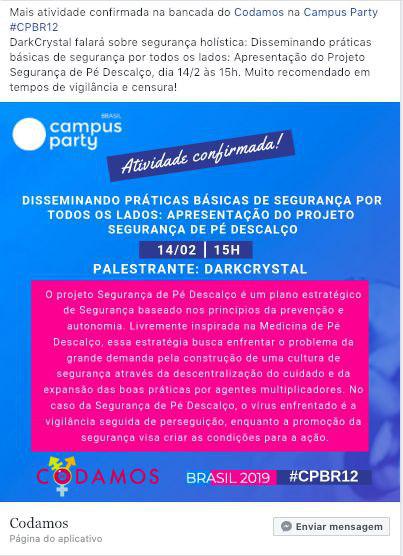

Durante o último ano, quando ocorreram as eleições para presidente, resultando na eleição democrática de Bolsonaro, começamos a repensar nossa forma de atuação. Em nossas discussões internas e reflexões, levando em consideração tanto o contexto global e o nacional, assim como as nossas capacidades como coletivo, chegamos a uma estratégia chamada Segurança de Pés Descalços. Esse é um plano de longo prazo que visa elevar o nível geral da segurança ativista através da descentralização do cuidado, da autonomia do aprendizado e da continuidade das formações. O elemento chave dessa estratégia é uma figura que chamados de “agente multiplicador”. Essa pessoa será acompanhada durante meses numa formação de boas práticas de segurança e técnicas básicas de privacidade replicando esse conhecimento no seu próprio coletivo ou organização de

atuação. Queremos assim, pensando nos próximos 10 anos, que os grupos não dependam dos coletivos formadores (especialistas) e caminhem o melhor possível com suas próprias pernas dentro do seu contexto específico.

Planeta: de que forma vocês podem ajudar os coletivos, os movimentos sociais e a militância?

M@:De maneira geral, atuamos através de oficinas e formações para organizações ativistas. A partir desse ano, com a estratégia da Segurança de Pés Descalços, colocaremos nosso esforço na formação de agentes multiplicadores e na divulgação dessa visão estratégica. Como não estamos em Belo Horizonte, seria muito difícil e custoso fazer o acompanhamento de agentes em BH. Porém, nossa presença aqui (com uma conversa na CriptoTrem) auxilia no contato entre ativistas da cidade e na formação dessa rede difusa que aproxima movimentos sociais e formadores em segurança por todo o Brasil.

Planeta: Como os movimentos sociais podem fazer pra se protegerem?

A primeira coisa é entenderem a importância do cuidado (de maneira ampla) para a manutenção e ampliação do seu espaço de trabalho. Isso desperta a consciência para a necessidade de dedicar tempo e energia para uma mudança de comportamento, tanto pessoal como da organização.Isso é o principal.

Temos, todas nós, que adotar boas práticas de segurança para criar um ambiente geral mais seguro, é isto que chamamos

de desenvolver uma Cultura de Segurança. Só por último é que vamos olhar para softwares ou técnicas específicas. Para entendermos a necessidade de mudança, precisamos ter fundamentos e princípios sólidos que embasem nossa ação. Assim, caso precisemos trocar de aplicativo ou adotar uma

nova prática, isso acontecerá de forma espontânea e determinada.

Planeta: Expliquem melhor sobre o programa segurança de pés descalços

M@: Gostaríamos de ressaltar o plano estratégico da Segurança de Pés Descalços. Estamos apostando na construção coletiva deste plano, e esperamos contar com o apoio de outros coletivos em uma ação coordenada, visando elevar o nível de segurança de forma descentralizada e autônoma. A versão atual deste plano pode ser lida em: https://spd.libertar.org, e ele está aberto para colaboração.

[fim da entrevista]

Auto proteção e segurança digital: governo X privacidade do usuário

Os direitos fundamentais sobrepuseram-se, assim, às estratégias de concorrência entre nações e as telecomunicações se revelaram como ambiente no qual a tensão entre a violação e a garantia desses direitos se coloca em plano global.

Com o empurrãozinho que nos foi dado pelo caso Snowden, conseguimos fortalecer nossa luta em defesa da garantia de direitos fundamentais, o que resultou na aprovação do Marco Civil da Internet no Brasil e na realização do NET Mundial, primeiro encontro mundial e multissetorial tendo como agenda central o debate sobre o futuro de uma nova governança da Internet. Defender esse exilado contra a perseguição que vem sofrendo atualmente é reafirmar como prioridade a salvaguarda desses direitos.

Fonte: com informações do Coletivo Mariscotron/El País/Carta Capital