Teu tempo tá passando e tu não toma uma atitude

ludimila

Em 2018, o mundo inteiro caiu da cadeira quando descobriu o ardiloso esquema de influenciação de eleições da Cambridge Analytica (CA).

O mundo inteiro? Tão influenciando eleições?

Não, não. Calma aí. Vamos botar as coisas de outro jeito:

Em 2018, cidadãos ingênuos de países democráticos ficaram indignados ao descobrir que havia uma (única!) empresa fazendo propaganda direcionada durante duas votações, uma nos EUA (2016) e outra na Grã-Bretanha (2017).

Melhorou, né? Agora parece mais realista.

Mas por que tô voltando a esse velho assunto agora?

Porque recentemente assisti ao documentário “The Great Hack” (2019) e dessa vez fui eu que fiquei escandalizado!

O filme acompanha alguns personagens na jornada pela Verdade sobre a eleição de Trump e o plebiscito do Brexit: um cidadão quer seus dados pessoais usados nas campanhas da CA; uma ex-empregada da empresa busca redenção ao descobrir, depois de 3 anos, que andara com o diabo; outro ex-empregado vem jogar lenha na fogueira, mas logo desaparece de cena; uma jornalista, com muita dificuldade e determinação, faz sua investigação, expõe o mal e apela para as gigantes da tecnologia jogarem limpo.

Qual era a motivação de todas essas pessoas? A Cambridge Analytica estava pondo em risco o fundamento do seu mundo político: a Democracia.

Fico meio sem jeito, até me sinto ridículo de ter que levantar a seguinte questão: que democracia é essa?

Por toda parte, vejo as pessoas confundirem seus desejos por justiça e autonomia com o ideal da Democracia, e esquecer a democracia que acontece todos os dias na nossa vida cotidiana.

Pra quem quer entender a diferença entre necessidades humanas reais (como abrigo, comunidade, segurança), abstrações políticas (como paz, democracia) e política governamental (como o governo eleito de Bolsonaro ou Lula), sugiro o vídeo abaixo:

Que achou? Reconheceu sua própria experiência nesse quadro?

Onde entra, então, essa empresa maligna chamada Cambridge Analytica? Bom, ela é uma empresa de propaganda, oras!

Aqui vai um pequeno parênteses: no Império da Democracia, as instituições democráticas funcionam legalmente através de lobby. Ou seja, nos EUA, as empresas interessadas em influenciar o andamento cotidiano das decisões dos “representantes” do povo podem injetar dinheiro na máquina, do jeito e na quantidade que quiserem. Em 2014, foram em torno de 9 bilhões de dólares em influenciação privada no Congresso dos EUA. O que a gente chama aqui de “Corrupção”, lá eles talvez pudessem chamar de “fomento à democracia”.

Esse é o everyday business, a mutreta básica de todo dia. Agora, de vez em quando, previsivelmente a cada quatro anos, um novo mecanismo entra em ação: as eleições. E a peça-chave, legal e necessária, desse momento é a propaganda.

Mas o que os Impérios da Democracia entendem por Propaganda? Eles fazem uma diferenciação que não é muito comum pra nós: vender produto é marketing, espalhar ideologia é propaganda. Hmmm…

Dada a obsessão imperial de dominação total, acho que vale a pena tornar a pergunta mais abrangente: o que eles entendem por Comunicação?

Encontrei uma resposta no livro “The Science of Coercion” de Christopher Simpson, sugerido pelo blog SaltaMontes.noblogs.org. O livro trata do desenvolvimento dos estudos de Ciências Sociais nos EUA durante o período dos anos 1945 a 1960. Lá, os principais acadêmicos desse campo receberam centenas de milhares de dólares do governo para fazer avançar os esforços militares durante a Guerra Fria. Foi desse contexto que saíram os computadores interativos e as redes digitais (para processamento de modelos sociais visando contrainsurgência) e uma série de teorizações sobre Comunicação. Obviamente, a produção acadêmica que vingou e serviu de base para as pesquisas seguintes correspondia à política que a financiava.

Uma visão de Comunicação muito usada então era a seguinte: “quem diz o quê para quem”. Um conceito unidirecional e de cima para baixo. Nada a ver com conversa, diálogo ou debate.

Depois de várias páginas mostrando os estudos acadêmicos em ciências sociais e as relações das universidades com os diversos ramos militares, Simpson resume em outra fórmula o que a galera da época queria: comunicação como dominação.

Indignada, Carole Cadwalladr, jornalista do The Guardian, no documentário “The Great Hack“, afirmou que o que a Cambridge Analytica fez “era PsyOps!” E ela mesma dá a definição: “Operações Psicológicas é um termo que os militares usam para descrever o que você faz numa guerra que não é uma guerra.” Era uma descoberta assombrosa. A democracia moderna usava internamente as mesmas táticas viciosas que o exército aplicara no terceiro mundo.

A lista de livros e links sobre guerra psicológica ou operações psicológicas é imensa. Vou manter o foco no coração da democracia mundial e seguir o caminho de Simpson. Por exemplo, o artigo “Política dos EUA para Guerra Psicológica”, de 1946, “focava na melhor forma de usar o que era conhecido sobre as características sociais, psicológicas e antropológicas de uma dada população na hora de escolher a táticas coercitivas que seriam aplicadas contra ela.” Em geral, a guerra psicológica era vista como uma forma mais humana e menos dispendiosa de alcançar um objetivo militar (como hoje se fala do drone!). “Mas, as várias definições de guerra psicológica promulgadas pelo governo [dos EUA], e mais especificamente as definições secretas pensadas para aplicação interna [no próprio país], não deixa dúvidas de que a violência era uma característica consistente e geralmente predominante da guerra psicológica para aqueles que distribuíam os contratos.”

Essas mesmas pessoas, militares e acadêmicos, enchiam o peito para dizer, lá em 1957, que “os analistas de opinião pública estão ajudando a combater as forças que vêm atualmente ameaçando a liberdade e a democracia.” Já ouviram isso antes? Coreia, Vietnã, Laos, Camboja, Cuba, Nicarágua, Chile, Brasil, Argentina, Itália, Polônia, … Ou foi em 2001, quando Bush aprovou o Ato Patriótico? Na Invasão e Ocupação do Iraque, de 2003 em diante? Afeganistão, Síria, Egito, Ucrânia, Irã, … Ou somente após o Great Hack da Cambridge Analytica, em 2018?

Será que o disco não risca nunca?!

De forma resumida, Simpson conclui que “a guerra psicológica é a aplicação da comunicação de massas nos conflitos sociais modernos”.

Um pouco de história faz bem, né? Na verdade a gente fica mal, mas é isso mesmo. Voltemos, então, e vejamos como David Carroll inicia o documentário com a mais ingênua das perspectivas:

“Tudo começou com o sonho de um mundo conectado. Um lugar onde todos deveriam compartilhar suas experiências e se sentirem menos sozinhos.”

Ele segue nesse mesmo tom, enquanto imagens do seu mundo (grandes cidades, pessoas bem vestidas, metrôs limpos, etc.) vão se evaporando em pequenos quadradinhos, dando a entender que são dados indo para a nuvem. Em seguida, aparece uma sequência de vídeos de protestos e agressões, fascistas gritando pelo seus direitos, pessoas negras lutando por suas vidas, um mar de discórdia no facebook. David Carroll, o cidadão do Império Democrático, termina a introdução do filme com a seguinte pergunta:

“Como aquele sonho de um mundo conectado nos dividiu?”

Apesar de achar que o ponto de vista de Carroll é de uma estreiteza tremenda, vou levar a sério a pergunta e tentar respondê-la continuando minha análise sobre as inter-relações da Tecnologia com a Política.

Mas antes de mais nada, era esse o sonho mesmo?

A partir do livro “Vale da Vigilância“, de Yasha Levine, podemos aprender um pouco mais sobre a história secreta e militar da Internet. É parte do senso comum que a Internet nasceu nos EUA de um projeto da Guerra Fria nos anos 1960. O que surpreende é que não se compreenda a importância dessa relação de parentesco.

Pergunta-chave: por que os militares financiaram e seguem financiando projetos de tecnologia (de código aberto ou não)?

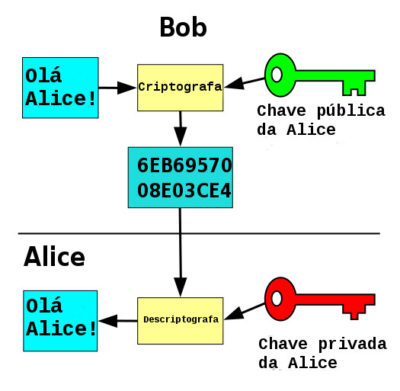

Afinal, por que os militares gringos precisavam de uma rede de computadores, numa época em que computador era sinônimo de prédio e rede era aquilo que nativos exóticos usavam para se deitar? Nada do que a gente entende hoje por internet sequer existia no papel naquela época! Então, antes de tentar salvar uma rede digital inexistente de um ataque nuclear soviético hipotético, os militares queriam loucamente (como também mostra a pesquisa de “The Science of Coercion” sobre onde botaram/botam seu dinheiro) era criar modelos de previsão social alimentados pelos dados colhidos ao redor do mundo sobre populações locais. Esse era um problema real: como a gente trata essa montanha infinita de dados? E pra quê? Para conseguir influenciar o comportamento das pessoas direcionando propaganda ideológica eficiente, ou seja, para forçar as pessoas a engolirem a democracia deles.

Levine ainda conta que, em 1969, no ano de lançamento da ARPANET (predecessora da Internet), estudantes universitários do MIT e Harvard “viam essa rede de computadores como o início de um sistema híbrido público-privado de vigilância e controle – o que eles chamavam de ‘manipulação computadorizada de pessoas’ – e avisavam que ela seria usada para espionar os estadunidenses e travar guerras contra movimentos políticos progressistas.”

Os gringos manjavam de estratégia, não há dúvidas. Ao mesmo tempo, financiaram tecnologia de comunicação de massas (Internet) e ciências sociais para espalhar a santa palavra da Democracia. E como será que anda isso hoje?

Quando saiu o livro “Guerras Híbridas“, de Andrew Korybko, todo mundo ficou chocado. (Parece que estou me repetindo…) “Que absurdo, tem um país aí que tá influenciando os assuntos domésticos de outros países.” Pra quem achou que isso era novidade, deixa eu lembrar, de novo, um pouquinho de história, mas dessa vez da América Latina no século XX [1] [2] [3]: ali, os EUA realizaram mais de 40 operações secretas, quase todas com documentos já desclassificados do próprio governo, e mais outras dezenas de operações militares ofensivas publicamente declaradas. Aqui tem uma lista com as datas e uma descrição breve sobre cada incursão. E no resto do mundo? E as ações dos países ricos (Inglaterra, França, etc.) que sabiam o que era melhor pros países pobres? FMI, política de austeridade na Grécia,… Ixi, se for ver isso a coisa não tem fim mesmo.

Aí o cidadão do Império da Democracia pergunta em “The Great Hack” (2019) a um antigo executivo da Cambridge Analytica:

– Você acha que vocês distorceram a democracia?

E o sujeito responde meio surpreso: – Por auxiliar na campanha de um candidato que foi justamente indicado como representante republicano dos EUA? Como isso é possível?

Sim, de fato isso não é possível! Até agora estou tentando entender mais essa novidade.

A Democracia no mundo real não é apenas um sistema centralizado e representativo de tomada de decisões por pessoas ricas que vem aumentando a desigualdade social no mundo. É também um sistema geopolítico de guerra e dominação. É também o conjunto de valores que, ao contrário de sua associação discursiva com a liberdade, inspiram essas guerras e esse aumento na desigualdade.

Capitalismo, Democracia moderna e Estado-nação nasceram juntos. Parece coincidência, né? Pois não é não. Pega aí, qualquer livro de história, de qualquer ideologia, e vai estar lá, bem descritinho. Aí a gente ouve Carole Cadwalladr, numa fala do TED que aparece no documentário, pedir aos “deuses do Vale do Silício” para considerarem com carinho o que estão fazendo. Pois “não se trata de direita ou esquerda”, se trata de salvar a Democracia.

É preciso um bocado de paciência a essa altura, mas imagino que ela esteja falando de justiça social, pois do contrário, esse salvamento, em termos reais, vai “melhorar as guerras” que virão, isso sim.

Bom, e como é que se compete nas eleições em qualquer país democrático? Através de Propaganda! Um processo bem justo e equilibrado, onde o povo decide por sua conta e risco. O exemplo da eleição de Trinidade e Tobago, relatado no documentário, é exemplar.

O ciclo se fecha.

Gostei de descobrir as maneiras contemporâneas de influenciar eleições que o documentário denuncia. Mas a mensagem que mais forte ficou gravada para mim é a falta de noção dos cidadãos do Império sobre a história e geografia da conquista em nome da Democracia. Se dentro de casa não é justo, imaginem como é aqui fora.

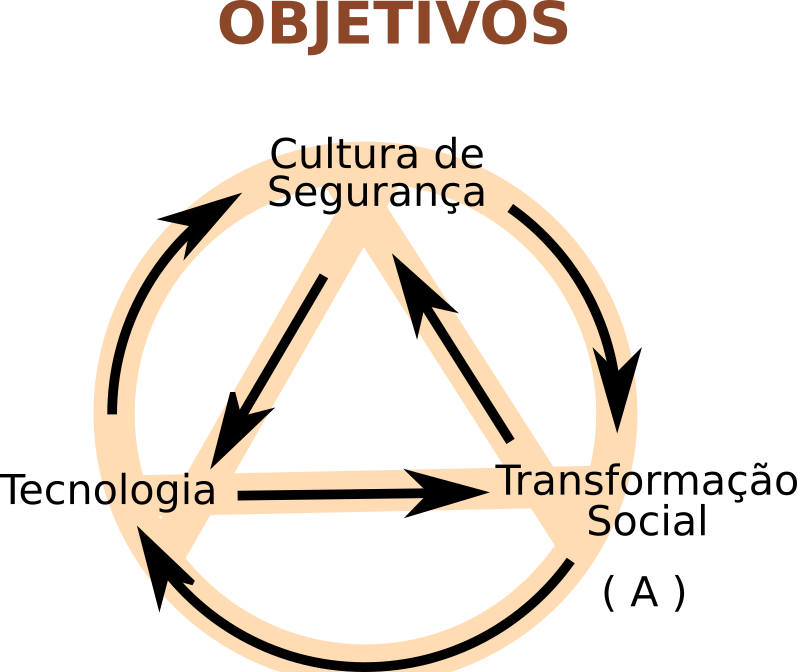

Meu objetivo era ligar os vários pontos dessa tecnopolítica que vem rolando há muitas décadas e mostrar que democracia, manipulação e guerra são inseparáveis. Se você luta por liberdade, então lute por liberdade, com unhas e dentes, computadores e enxadas. A ideologia da democracia não nos serve!

É meu palpite que a Cambridge Analytica foi um bode expiatório. Não apenas caiu sozinha, mas sua empresa matriz, a Strategic Communication Laboratories (SCL), que influenciou mais de 200 eleições pelo mundo até 2018, segue operando.

Quer conhecer o mercado de Influenciação de Eleitorado? Termino, então, essa postagem com o vídeo do TacticalTech, Dados Pessoais: Persuasão Política. As formulações seminais sobre Propaganda apareceram depois da I Guerra Mundial, com Lippman e Bernays. Agora estamos chegando na velocidade nº 5!