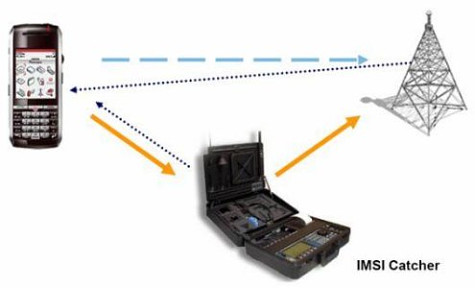

Quando enviamos um e-mail para outras pessoas é como se enviássemos cartões postais, quer dizer toda a mensagem fica exposta para quem quiser interceptar. Em alguns casos, a mensagem até fica protegida enquanto está em trânsito, mas uma vez que chega nos servidores, fica legível e à disposição das empresas que hospedam nossas contas.

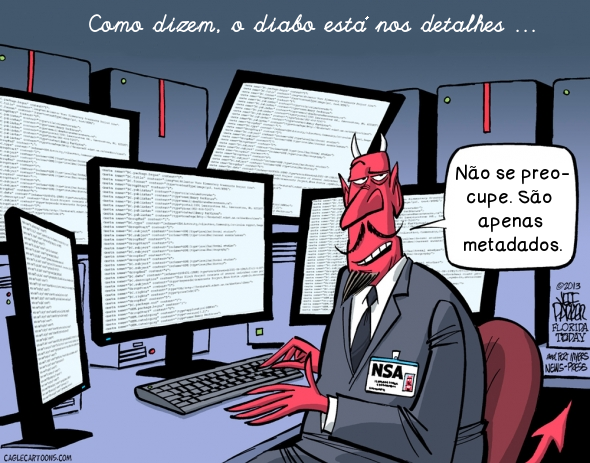

Usar métodos de criptografia para impedir que leiam seus e-mails muitas vezes é percebido como uma tarefa complexa. Porém com as ferramentas certas, podemos criptografar nossas mensagens com uns poucos cliques. Isso é uma saída para quando precisamos trocar mensagens mais intimas ou proteger nossas conspirações para organizar piqueniques subversivos. Na verdade, a criptografia serve para todos os momentos em que não queremos que nossos dados sejam observados, vendidos, gravados e guardados para posterioridade, independente do que estamos falando. Ou seja, SEMPRE. Nesse tutorial vamos ensinar como instalar os plugins necessários para criar seu par de chaves GPG e criptografar suas mensagens no cliente de email.

Breve História

Paul Zimmermann, um ativista contra o uso de energia nuclear norte-americano, desenvolveu em 1991 a primeira versão do programa de criptografia PGP. O nome vem da sigla em inglês Pretty Good Privacy (em português seria algo como Privacidade Muito Boa) e tinha o intuito de permitir a postagem anônima em fóruns online, impedindo que o movimento anti-nuclear fosse vigiado pelo Estado. O programa se espalhou rapidamente, principalmente por ter sido lançado gratuitamente e com código aberto incluído com todas as cópias. Em pouco tempo, estava sendo usado ao redor do mundo por dissidentes, ativistas e cypherpunks.

Nos anos que se seguiram, Zimmermann enfrentou várias batalhas judiciais em função de ter sido responsável pelo desenvolvimento do PGP, no entanto seguiu desenvolvendo melhorias no código. Na metade da década de 1990, Zimmermann e seus colegas formaram uma empresa para seguir com o desenvolvimento do PGP. Posteriormente, essa empresa foi adquirida por outras companhias, entre elas a Symantec. Em 1997, Zimmermann e sua equipe propuseram para a IETF (Internet Engineering Task Force) a criação de um padrão de criptografia que pudesse ser intercambiável com o protocolo PGP. Esse padrão veio a ser chamado OpenPGP e a partir daí muitos programas começaram a ser desenvolvidos em torno desse protocolo. A Free Software Foundation desenvolveu o programa Gnu Privacy Guard (GPG ou GnuPG) que é aplicado por várias interfaces. Outros programas estão disponíveis em diferentes linguagens e para diferentes plataformas, incluindo Android e iOS.

Como Funciona

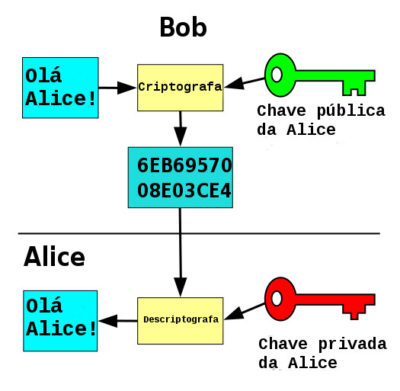

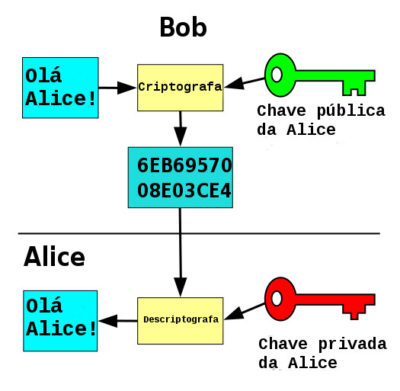

A criptografia PGP funciona com o uso de um par de chaves assimétricas geradas aleatoriamente. Cada pessoa possui seu par de chaves, sendo uma chave pública e a outra privada. A chave privada é secreta, deve ser guardada com segurança e nunca compartilhada com nenhuma pessoa. É com ela que você vai desembaralhar as mensagens criptografadas que receber. Já a chave pública será utilizada por quem quiser lhe enviar uma mensagem criptografada, por isso é bom que você divulgue ela para seus contatos. Abordamos mais a fundo esse assunto nessa postagem.

Existem muitos usos para a criptografia por chaves assimétricas além de segurança de e-mails, sendo parte importante da segurança em vários protocolos da internet como TLS, mensagens instantâneas e podendo ser usada para verificar a integridade de arquivos como demonstramos anteriormente aqui.

Baixando os complementos necessários

GnuPG, GPG4Win e GPGTools

Se você usa sistemas operacionais Gnu/Linux você provavelmente já tem GnuPG instalado em seu computador. Se você roda sistemas operacionais não-livres, terá que baixar e instalar um programa para operar as suas chaves. Para Windows, você deve baixar o programa GPG4Win e para Mac o programa se chama GPGTools. Baixe e instale optando sempre pelas configurações padrões.

Thunderbird

Você vai precisar de um cliente de e-mails instalado em seu computador. Um cliente de e-mails é um programa que opera no seu computador e acessa de modo seguro seu servidor de e-mails para receber e enviar mensagens. Ainda que existam complementos que permitem utilizar chaves PGP diretamente no webmail, é preferível fazer a criptografia na própria máquina. Lembre-se, sua chave privada deve ficar somente com você. Para esse tutorial, vamos usar o Thunderbird (da Mozilla Foundation). Existe um software livre de código aberto baseado no cliente da Mozilla chamado de IceDove. Caso você ainda não tenha o programa instalado, baixe-o no site da Mozilla e instale-o.

Abra o Thunderbird e siga o assistente de configuração passo-a-passo para configurar sua conta de e-mail.

Caso utilize uma conta em servidores radicais como o Riseup.net ou Inventati, dê uma conferida nos tutoriais que esses coletivos disponibilizam, pois oferecem configurações otimizadas para maior segurança.

Enigmail

Com sua conta configurada para receber e enviar e-mails através do Thunderbird, é hora de baixar o complemento Enigmail. É esse plugin que vai servir de interface para todo o processo de criptografia do GnuPG.

No menu do programa de e-mails, busque a parte de configurações – geralmente representada por três barras empilhadas no canto direito superior. Nesse menu, vá até Ferramentas e então Complementos. Busque por Enigmail, e depois de instalá-lo reinicie o programa.

Criando suas chaves

Quando reiniciar o programa, o assistente de configurações do Enigmail deve abrir automaticamente. Caso não abra, vá novamente até o menu do programa de e-mails e selecione Enigmail e Assistente de Configuração.

No assistente de configuração, clique em Avançar com as opções padrão selecionadas, exceto nesses casos:

-> Na tela intitulada “Encryption”, selecione “Encrypt all of my messages by default, because privacy is critical to me”.

-> Na tela intitulada “Assinatura”, selecione “Don’t sign my messages by default”.

-> Na tela intitulada “Seleção de Chave”, selecione “Eu desejo criar um novo par de chaves para assinar e criptografar minhas mensagens”.

-> Na tela intitulada “Criar Chave”, escolha uma senha forte!

Recomendamos fortemente a utilização de senhas longas e aleatórias. Considere utilizar um gerenciador de senhas ou o método Diceware (Dadoware) para elaboração dessa senha. Descreveremos esse método em breve.

A seguir, o computador irá gerar seu par de chaves. Isso pode demorar um pouco, nesse meio tempo é importante que você utilize seu computador para todo o tipo de tarefas, isso vai ajudar o computador a gerar suas chaves aleatórias.

Pronto!

Teste suas configurações: Envie um e-mail para Edward, o bot da Free Software Foundation, << edward-pt-br@fsf.org >>. Comece enviando sua chave pública em anexo para o bot. Lembre-se que esse e-mail não pode ser criptografado, já que você ainda não tem a chave pública de Edward. Ele lhe responderá em alguns minutos e você poderá testar descriptografar sua primeira mensagem! Desse momento em diante, a criptografia acontecerá automaticamente entre vocês.

Aproveite para achar um/a cúmplice para seguir esse tutorial e criar suas chaves. Usem as ferramentas para começar a se enviar e-mails verdadeiramente privados!