Baixe o manual aqui.

Prefácio pelo coletivo Mariscotron:

Há poucos dias recebi a notícia de que os 23 ativistas envolvidos nas jornadas de junho de 2013 que haviam sido perseguidos pela polícia do Rio de Janeiro foram sentenciados a 7 anos de prisão. Isso lembrou-me novamente por que o nosso coletivo existe e da importância do que fazemos.

O ano de 2013 foi um aprendizado político para muita gente no Brasil. Porém, na verdade, o que havia começado com uma tradicional manifestação do MPL contra o aumento da passagem logo se transformou em nossa versão local da falência da democracia. Foi algo semelhante ao que estava ocorrendo em outros lugares do mundo como no Movimento de Ocupações de Praças na Espanha e Grécia, o movimento Occupy nos EUA e a Primavera Árabe. Centenas de milhares de pessoas nas ruas tentando desesperadamente ser atores políticos (mesmo que momentaneamente, para em seguida abdicar do poder que conquistaram). Dentro do nosso escopo enquanto coletivo, um dos desdobramentos mais importantes daquele momento aconteceu no que chamamos de tecnopolítica.

Recentemente, foi muito fácil notar a influência recíproca entre tecnologia e política. Em 2018, vimos a manipulação do eleitorado através da influência psicológica massiva usando dados do Facebook. A empresa Cambridge Analytica virou escândalo mundial após a revelação de que os partidários da saída da Inglaterra da União Europeia e da entrada de Trump no governo dos EUA usaram seus serviços para obter a vitória. Esses acontecimentos chamaram atenção para algo que por 40 anos Chomsky vinha tentando denunciar, o Consenso Fabricado. Hoje, alegando temer esse tipo de manipulação e a circulação de notícias falsas nas primeiras eleições pós-golpe, o Supremo Tribunal Eleitoral brasileiro disse que irá recrudescer a “ronda eletrônica” e não cansa de alardear que cancelará as eleições caso for necessário.

Entretanto, nas jornadas de junho de 2013, a interseção entre tecnologia e política seguia outro algoritmo: a vigilância. Foi justamente naquele ano que Snowden revelou o escandaloso uso que a agência de inteligência gringa faz da rede mundial de computadores: uma captura massiva de dados. Descobrimos a vigilância de arrasto: não eram mais as pessoas suspeitas ou terroristas em potencial que estavam na mira do Estado, mas absolutamente todos os cidadãos.

A situação é muito mais perturbadora aqui nos países dependentes de infraestrutura tecnológica do que os gringos em geral e Snowden, com seu nacionalismo inocente, pensam: todas as nossas comunicações (serviços como Gmail, Facebook, pagamentos online, etc.) passam pelo território estadunidense – logo, podem ser melhor vigiadas. Através do vazamento que saiu no portal do Wikileaks em 2015, tivemos finalmente a evidência de que a então presidenta Dilma Rousseff estava sendo grampeada pelos tecnocratas da gringolândia desde 2013. Depois dessa, o governo brasileiro anunciou a construção de um cabo submarino dedicado à internet ligando o Brasil diretamente à Europa.

Foi essa a mesma presidenta que, durante sua campanha para a reeleição no final de 2014, afirmava com muita pompa que o mais importante legado da Copa do Mundo realizado nesse mesmo ano no Brasil havia sido a integração dos sistemas de inteligência da Polícia Civil, Polícia Militar, Abin, Departamento Penitenciário Federal, etc. Ou seja, um aparato de vigilância total que estava sendo montado desde 2011 com a desculpa dos megaeventos, Copa e Olimpíadas (2016). Que oportunidade para a democracia mostrar sua função social!

É no meio dessa sequência sinistra de eventos que minam nossa liberdade que surge, então, o coletivo Mariscotron. No final de 2014, nos reunimos e decidimos montar uma oficina sobre comunicação segura no hackerspaço local. Tínhamos em vista o uso desleixado e perigoso que ativistas vinham fazendo da internet. Por exemplo, houve chamadas para vandalismo na página de Facebook “oficial” do black bloc da cidade do Rio de Janeiro. Nessa época, já havíamos entendido a necessidade da criptografia, mas ainda estávamos presos na ideia de “qual software vai nos salvar?”. Claro, isso é um exagero: nossas oficinas eram longas conversas carregadas de críticas à tecnologia e à “mentalidade de consumidor”, essa forma acrítica e “intuitiva” de usar computadores, espertofones e a internet. Conhecimento livre e direitos autorais, código aberto e proprietário, protocolos federados e privados, exposição e anonimato. Em poucos meses, uma compreensão mais aprofundada sobre a diferença entre paranoia e anonimato foi, na minha opinião, o que transformou nosso enfoque. Como a galera do coletivo Saravá dizia, segurança é aquilo que nos protege para agir, enquanto a paranoia é o que nos impede qualquer ação. Eis o salto qualitativo: como os softwares estão sempre nascendo e morrendo (e se transformando, como o caso do Signal que nasceu do protocolo federado OTR, se fechou impedindo a federalização com o LibreSignal, que não usava os serviços da Google, e acabou se “vendendo” para o WhatsApp), a parte prática de nossas oficinas, para além das maravilhosas análises críticas sobre tecnopolítica, passaram a focar em ações que aumentassem a autonomia dos grupos ativistas. Os movimentos por transformação política não podiam ficar reféns de softwares, corporações ou especialistas, nem se paralisar na paranoia da ignorância tecnológica. Era preciso que criassem as condições para tomarem suas próprias boas decisões visando o contexto específico de suas ações.

É aqui que este livro, Segurança Holística, aparece em nosso caminho. Olhar para o conceito de risco como aquilo que restringe nosso espaço de trabalho ou de segurança como bem-estar em ação foram mudanças cruciais em nossa compreensão de mundo e forma de atuação. Passamos a ter mais confiança em nossa abordagem, assim como manter um foco claro sobre nosso objetivo: promover uma cultura de segurança.

Como toda cultura, essa é um conjunto de ações e compreensões que visa especificamente nossa capacidade de agir bem e manter nossa energia para transformação política. É algo que parte de cada pessoa, mas que só ganha sentido em coletivo. Sua força se manifesta no campo social.

Os coletivos de ação direta ambientalistas dos anos 1980 resumiram sua cultura de segurança em três frases: não fale o que não precisa ser dito, não pergunte o que não precisa saber e o “não” é uma resposta válida para uma pergunta desnecessária. A segurança holística, entretanto, adicionalmente à infiltração e repressão, traz à nossa atenção o cuidado psicológico, tanto individual como socialmente, para podermos fazer nosso ativismo e mantê-lo operando.

A segurança holística também nos ajudou a pensar contextualmente. Em muitas oficinas durante o início do coletivo, apresentávamos o cenário tecnológico desde uma perspectiva global, onde era preciso atuar em todas as frentes imagináveis. Tínhamos “boas soluções” para senhas, comunicação, aplicativos, reuniões, infiltração, etc. Mesmo sabendo que não existe segurança total, naquela época, a medida do sucesso para nós era o quão perto estávamos do uso absoluto da criptografia e da prática do sigilo. Esse é um enfoque que avalia o inimigo como sendo extremamente poderoso e onipresente. Obviamente, sabíamos das dificuldades de causar uma mudança pública e manter o anonimato ao mesmo tempo. Porém, estando imerso nos desdobramentos dos anos de 2013 e 2014 e frente a violência do Estado e das empresas, isso pareceu o mais sensato. A perseguição política também é parte do jogo democrático. Não existe democracia sem prisões, polícia, fronteiras ou guerra. Qualquer pessoa ou grupo que se posicione contra ou questione o status quo mais cedo ou mais tarde sofrerá represálias. A situação recente da Nicarágua é exemplar: uma população que rejeita a perda de direitos é recebida com franco atiradores. Já são mais de 400 mortos e 260 desaparecidos.

Olhar os riscos contextualmente, então, mudou completamente essa visão. A análise em grupo de nossas capacidades e medidas de segurança atuais, assim como do risco presente em nossas ações deixa mais claro como podemos atuar melhor e trabalhar sobre nossas vulnerabilidades. Quem são nossos aliados e inimigos declarados? Quais atores podem mudar de lado? De onde brota nosso medo quando atuamos? Temos nos alimentado bem? Algo mudou na “normalidade” do dia a dia? Como está nossa comunicação interna, as tensões dentro do grupo? Precisamos de ajuda externa? Temos planos de emergência para eventos chave? Enfim, é uma série de questões que melhora nossa compreensão do que fazemos e estimula nossa criatividade para encontrar saídas não pensadas antes.

Porém, não precisamos descartar nosso acúmulo anterior. Percebi que, no fundo, o que visávamos com uma segurança digital “total” era a preservação de valores muito importantes para a manutenção da liberdade na internet. Ou seja, basicamente defendíamos a circulação livre de informação e não-militarização do espaço virtual. Sabendo que nosso primeiro enfoque era a comunicação segura, usar softwares de código livre e aberto assim como incentivar e defender nossa privacidade (dos de baixo) eram temas recorrentes que continuam fazendo sentido.

Esta tradução é, então, parte de nosso aprendizado. Não somos todas especialistas nem temos diplomas. Durante este trabalho, dividi meu tempo entre escrever, plantar e cozinhar comida, construir uma casa, trabalhar e fortalecer relações, programar software, viajar, tomar banhos de rio, CryptoRaves e tudo o mais que compõe uma vida que busca reduzir as inter-mediações criadas pelo Estado e pelo consumo. Sou grato a minhas amizades, que me acolheram e ajudaram no dia a dia durante a tradução, mesmo não tendo nada a ver com a produção do livro. Este foi meu “financiamento”.

Desde o lançamento de Segurança Holística em português na CryptoRave 2018 em São Paulo, começamos a organizar um treinamento para coletivos e grupos de esquerda pela transformação social. Esperamos que o livro contribua para manter nosso ativismo forte e nossas vidas cheias de energia.

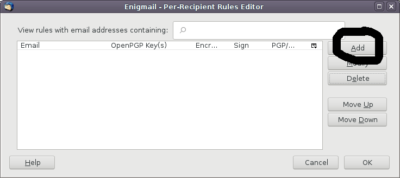

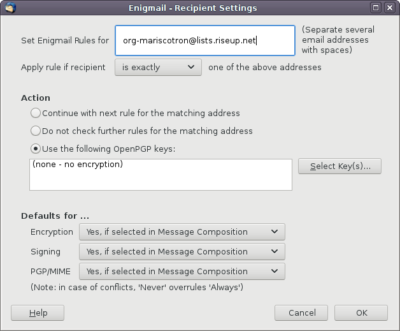

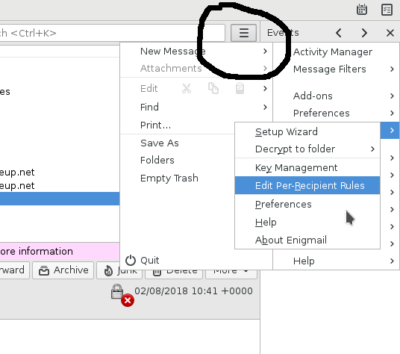

4) Adicione uma nova regra.

4) Adicione uma nova regra.