aprofundando um assunto mencionado em “uma aposta para o futuro”

Um dos assuntos mencionados em “Uma Aposta Para o Futuro”, que foi recebido com ceticismo ou inclusive com risos, foi a afirmação de que a colonização do espaço sideral poderia ser a única forma para o capitalismo sair das crises que tem gerado.

Gostaríamos de começar 2017 dedicando um pouco de atenção a essa afirmação.

Em 2017 será a entrega do Prêmio Lunar X, da Google. A corporação estadunidense (tão importante para o capitalismo do século XXI como era a Ford para o do século XX) oferece $20 milhões de dólares à primeira empresa que conseguir enviar uma nave à Lua, conduzi-la por 500 metros sobre sua superfície e transmitir imagens de alta definição para a Terra. Porém, isso tem que acontecer neste ano. Existem diversas equipes que estão trabalhando para conseguir realizar o desafio.

Uma delas é a Moon Express, que já conseguiu uma permissão legal do governo dos EUA para realizar explorações comerciais na superfície da Lua. Se chegar a ela – e já possui o financiamento necessário e um calendário de lançamentos de teste – não apenas ganharia o prêmio, como também levaria uma carga comercial que representaria o primeiro passo para iniciar um serviço de entregas de equipamentos à Lua, o que tornaria factível a mineração na superfície lunar de hélio-3 (um combustível valioso para os reatores nucleares).

Outra empresa, a Planetary Resources, diz que a mineração de metais e água em asteroides poderia ser um negócio de trilhões de dólares. Para ela, a água (e seu hidrogênio, que pode servir de combustível para naves espaciais) “é o petróleo do espaço sideral”. Essas não são palavras vazias. Ela é mais uma empresa com planos de negócios e a tecnologia necessária para começar a realizar as explorações imaginadas.

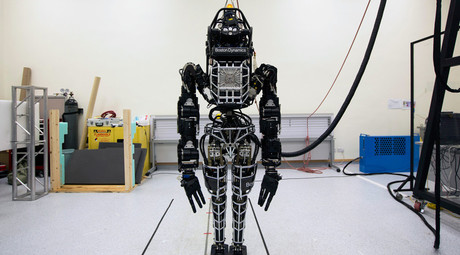

Em 14 de janeiro de 2017, a Space X voltou ao espaço. Ela é uma das empresas de Elon Musk (aquele que também está preparando veículos autônomos – ou seja, robóticos ou autoconduzidos – para venda comercial; a tecnologia já funciona sendo que o único obstáculo são as regulamentações legais), o bilionário que tem como cruzada pessoal a colonização de Marte nas próximas décadas. A empresa consertou um erro no desenho de seus foguetes e no dia 14 empreendeu um lançamento bem-sucedido. Lançou 10 satélites comerciais de um mesmo foguete, o qual, posteriormente, voltou à Terra automaticamente, aterrissando em um navio-drone da Space X que o esperava – com uma tripulação totalmente robótica – no meio do oceano Pacífico. Os foguetes autônomos e reutilizáveis (daria para dizer, ecológicos) são um dos fundamentos do plano de Musk para chegar em Marte. Ele já traçou um plano de negócios para desenvolver a tecnologia e conseguir os recursos para cumprir a missão.

Essas não são empresas isoladas ou insignificantes. O Estado também está prestando atenção à colonização extraterrestre. O Tratado do Espaço Sideral da ONU de 1966, que diz que não se poderia armar nem apropriar como território o espaço nem os objetos espaciais, e que qualquer atividade econômica teria que ser pacífica e para o bem de toda a humanidade. Em 2015, na Lei sobre a Competitividade de Lançamento Comercial Espacial (Commercial Space Launch Competitiveness Act), o governo dos EUA deu forma à questão legal, estabelecendo o direito legal para empresas privadas explorarem a Lua, os asteroides e outros objetos espaciais. A lei cede às entidades privadas o direito de explorar e vender o produto de tais objetos, mas não de se apropriar do objeto em si. Com efeito, se poderia minerar a Lua até esvaziá-la, mas as empresas privadas com suas fábricas robóticas não poderiam se considerar as proprietárias.

As bolhas

A bolha dos dotcom¹, que estourou no ano 2000, demonstra que se pode investir um capital imenso em empresas que não geram nenhum lucro durante vários anos antes que a bolha estoure (nesse caso, foram seis anos). De fato, ela não estourou até o momento em que uma novas corporações mostraram a capacidade de tornarem-se rentáveis e produtivas, corporações que hoje em dia estão entre as mais poderosas do mundo, como Google, Amazon e Facebook. Estamos no começo de uma fase de investimento e crescimento massivos no novo setor de transporte e exploração extraterrestre. Os empreendedores capitalistas deste setor possuem a vantagem de que a base logística para seu sonho (tudo o que está ligado com lançamento de satélites, com seus imprescindíveis usos militares e comerciais) já está corrente e rentável. De forma parecida, Colombo não teve que inventar os barcos de longas travessias nem os instrumentos de navegação (os quais já havia sido desenvolvidos pelos portugueses nos luxuosos circuitos de comércio do Oriente Hindu), mas simplesmente dar-lhes um uso mais extremo.

Elas têm alguns anos para produzir lucro com a exploração extraterrestre antes de que a bolha estoure. Se conseguirem, o capitalismo voltará a experimentar um crescimento intensivo e o momento de máxima vulnerabilidade das instituições e de máxima raiva popular terão passado.

A colonização extraterrestre não é mais um tópico da ficção científica. Mas falando em ficção científica, temos que assinalar também a grande produção de imaginários feita por Hollywood e outros centros de trabalho cultural, que joga nossa atenção para a colonização do espaço. Desde o século XIX, de vez em quando tem aparecido obras que concebem viagens para fora da Terra, mas a atual produção cultural frenética não é qualitativa nem quantitativamente comparável. Ela tem como efeito não apenas a normalização da atividade extraterrestre mas também nos acostuma a imaginar como seriam os primeiros passos para levar nossa civilização e a economia capitalista para além da força de gravidade da Terra.

Estamos no ápice de um acontecimento tão importante para o avanço do capitalismo e para a guerra contra a vida como foi a colonização das Américas. Como Bob Richards, chefe da Moon Express, disse “agora estamos livres para zarpar como exploradores do oitavo continente da Terra – a Lua – em busca de novos conhecimentos e recursos para expandir a esfera econômica da Terra para o bem de toda a humanidade.”

Diante dessa nova realidade em construção, o que temos que fazer?

A fetichização das novas tecnologias, muito comum em certos círculos de antagonistas sociais, é a auto-traição mais cruel possível, comparável à celebração racista e míope do colonialismo brindado por Marx e seus aduladores.

Luddismo

O luddismo² não tem que ser uma recusa de “toda a tecnologia” (entendida como toda ferramenta que os seres humanos têm desenvolvido nos últimos cem mil anos) e, de fato, os primeiros ludditas, tergiversados por Marx e outros progressistas, não rechaçaram as técnicas artesanais que lhes permitiam manter o controle sobre sua atividade produtiva, mas rechaçaram as imposições tecnológicas que beneficiaram os proprietários e que mudaram violentamente suas formas de vida. E rechaçaram também o poder policial que possibilitava aquelas imposições. Piratear, hackear e reapropriar tecnologias é uma corrente vital que poderia existir num conflito fértil com as correntes mais naturistas. Mas a adulação populista de toda nova tecnologia que poderia ser-nos de qualquer forma útil é um gesto de apoio acrítico ao Estado e ao capitalismo.

Um primeiro passo é a elaboração de uma crítica, e sobretudo de uma prática subversiva, com respeito às novas imposições tecnológicas sobre nossas vidas.

Também nos enfrentamos com a tarefa teórica de conceber como estas mudanças afetarão o capitalismo. Como afirmamos nas “23 teses”³, o regime de propriedade que define a sociedade de classes já está caducando. O espaço sideral – por exemplo, uma Lua sem proprietário, mas com muitos exploradores – poderia ser o terreno ideal para dar início a um novo regime de exploração, baseado no uso e acesso e não na propriedade (uma relação demasiado estável para o gosto do Estado e dos financistas).

Trabalhos e robôs

Outro assunto é o do trabalho. Diversos socialistas do século XIX confundiram-se e fizeram a previsão de que os avanços tecnológicos significariam a estreia de uma sociedade de ócio e abundância. Que não cometamos o mesmo erro teórico agora. O Estado inventa trabalho para nos ocupar. A rentabilidade é uma necessidade secundária. O trabalho produtivo no espaço sideral será sobretudo robótico. Isso faz parte da mesma tendência de robotização do trabalho industrial na Terra. Mas essa robotização não significou absolutamente uma redução na mão de obra humana em escala global. Significa, ao contrário, uma ampliação do trabalho assalariado humano nos setores de serviços, cuidados, trabalho sexual, engenharia e projeto. Os últimos dois serão o terreno dos trabalhadores privilegiados, o capital intelectual pelo qual competirão os Estados, os produtores de mercadorias etéreas da nova economia (estamos pensando nos empregados da Google e da Apple, das corporações antigas que se adaptaram à nova economia ou das pequenas startups, que produzem programas, estéticas e sistemas).

Os outros – serviços, cuidados, trabalho sexual – são tarefas geralmente de mulheres e que agora irão se tornar mais generalizadas. Qual será o efeito, para o patriarcado, da monetização e generalização das tarefas que antes não eram remuneradas e que definiam o que vinha a ser uma mulher e a segregação patriarcal? Deixamos a respostas às companheiras mais perspicazes, mas, de passagem, podemos apontar por um lado as novas leis em diversos países democráticos que cedem certos direitos às pessoas trans e, por outro, o contra-ataque das instituições patriarcais dentro do amplo auge da direita.

O primeiro acontecimento reconhece, de forma estritamente limitada, a mutabilidade do gênero, contradizendo assim uma das bases do patriarcado. Atualmente, a ala progressista do Estado apresenta o gênero como mais uma opção consumista, desativando assim os elementos mais conflitivos da transgressão de gênero. Mas é uma contradição que não pode se manter permanentemente. Portanto, é diferente da vitória do feminismo reformista que ganhou direitos políticos laborais para “a mulher” ao custo da perda dos espaços femininos autônomos, um quid pro quo4 que preservou o poder das instituições. Naquela mesma linha, podemos anotar que, contra o progresso atrasado da igualdade de salários, apoiado minimamente pelas instituições, as novas tarefas bem remuneradas estão todas no setor firmemente masculino da informática.

Escravidão

O capitalismo sempre dependeu da escravidão, mas a posição da escravidão dentro dos processos produtivos e reprodutivos vai mudando, muitas vezes como resposta à nossa resistência (abolição da escravidão visível dentro das democracias, movimentos feministas pela valorização do trabalho reprodutivo, lutas autônomas dentro das fábricas automobilísticas…). Aquilo que ontem era uma esfera de trabalho não remunerado, amanhã será assalariado e vice-versa. A tarefa feminina entra no mercado laboral e a tarefa produtiva volta a ser um trabalho não remunerado. Mas desta vez, os escravos são robôs e sua atividade é 100% legível 5, racionalizada e vigiada: estão sob o controle do Estado. A transição não será nem imediata nem homogênea. Seguramente, se passarão décadas antes que os setores da madeira, do chocolate e outros nos países mais pobres tornem-se rentáveis para que se substituam escravos humanos por robôs.

A tendência da robotização tornará inquestionável tanto nossa incapacidade de tomar os meios de produção quanto a impossibilidade dessa proposta. A maioria dos trabalhadores produtivos serão robôs e os outros conformarão a camada mais privilegiada de explorados. Essa realidade já se assentou em grande parte da produção automobilística, o processo industrial que definia a época anterior do capitalismo. As empresas automobilísticas mais modernas e as empresas de equipamentos informáticos já possuem fábricas majoritariamente robotizadas, fabricando produtos idealizados por engenheiros e projetistas bem remunerados, os trabalhadores com formação de alto nível mediante múltiplas carreiras, que entendem sua tarefa como a atualização do seu ser, gente ligada aos meios de produção e leal ao capitalismo.

Entretanto, isso será mais acentuado no espaço sideral, onde quase 100% da força de trabalho será robótica, empregada na mineração de combustíveis (energia verde como as células de hidrogênio e a nuclear) que propulsionarão o próximo ciclo de acumulação do capital. E aquele ciclo se definirá como a extensão dos circuitos produtivos a um novo território: a Lua, o cinturão de asteroides e Marte. Assim, o terreno será preparado para o ciclo seguinte de acumulação, no qual, este sim, poderá envolver mais mão de obra humana: a terraformação ou povoamento de Marte (seguindo o padrão identificado por Arrighi, um ciclo de expansão geográfica e institucional, seguido de outro ciclo que intensifica a exploração e o controle dentro do terreno anteriormente colonizado).

Os meios de produção são e sempre foram uma máquina de devastação. Não os queremos e agora nem poderíamos propor sua expropriação. No século XXI, não nos resta nenhum outro meio ao não ser reivindicar e praticar a recuperação dos conhecimentos e capacidades artesanais que colocam a vida e a sobrevivência, numa escala sã e natural, ao alcance de todo mundo. Mas, esse caminho de luta, como qualquer outro, já está cheio de armadilhas. A principal delas é a comercialização. Com mais consumidores privilegiados – os projetistas, programadores, arquitetos de sistemas -, pode-se sustentar mais produtores artesanais, sobretudo quando os gostos daqueles demonstram uma marcada preferência pelo “eco” e o local.

Agricultura

Consideremos o exemplo da agricultura. Num futuro próximo, é factível que a eficiência energética (quantas calorias de energia são necessárias para produzir uma caloria de alimento) se converta numa medida para dar valor ao uso do capital. Uma agricultura mais sustentável, mas eficiente quanto ao uso energético, teria que substituir as máquinas e o petróleo por mais mão de obra humana. Perante o perigo de uma população sem emprego, os capitalistas – e por que não, o Estado – sempre têm que inventar novas formas de trabalho. E a crise ecológica se mostra cada vez mais grave. Uma possível solução seria que o capitalismo fomentasse a agricultura local, aproveitando-se de suas novas capacidades de descentralização. Desse modo, daria grandes passos à frente para solucionar a crise ecológica (criada em grande parte pela agricultura industrial), daria emprego a mais pessoas, ofereceria aos consumidores privilegiados um produto-fetiche e colonizaria a agricultura de pequena escala, transformando-a em uma atividade legível e comercial quando antes sempre foi uma fonte de resistência e autonomia.

Nos países mais pobres, na ausência de muitos consumidores privilegiados e um Estado forte, as ONG poderiam administrar o processo, e na verdade, já estão o fazendo. Nos EUA, onde a população envolvida numa agricultura hiper-industrializada já havia caído abaixo de 1%, esta mudança para o crescimento agrícola mediante a produção em pequena escala já está se produzindo. Feiras de Produtores, sobretudo nas zonas de muita produção informática, já saíram do esquecimento e estão fazendo cada vez mais parte do cotidiano.

Ludismo

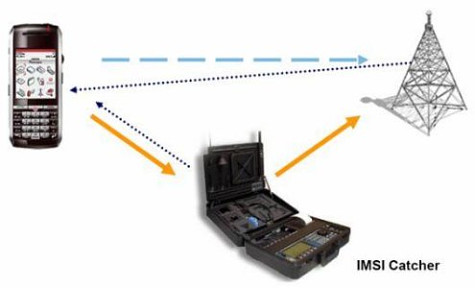

O novo artesanato, para ser subversivo, teria que ser ludita, baseado em práticas de sabotagem e em redes ilegíveis (quer dizer, opacas vistas de cima), de trocas qualitativas (quer dizer, economias de dádivas, como nas coletivizações mais radicais durante a Guerra Civil Espanhola). Mas hoje em dia, as máquinas mais relevantes para serem sabotadas não são os teares mecânicos, mas as máquinas sociais, as que mediam a comunicação, produzem e controlam as redes de socialização e sociabilidade, e definem uma maneira de ser no mundo.

Não podemos continuar utilizando argumentos de conveniência. O capitalismo também é mau nos momentos de bonança; a tecnologia capitalista também é má quando funciona bem e não provoca nenhum desastre específico. O único caminho de ataque discursivo que nos resta é o enfrentamento direto com a espiritualidade cristã que tanto a ciência como o socialismo herdaram: o mundo, o universo, não existem para a nossa exploração. Não existe nenhum argumento racionalista (nem dentro dos parâmetros da corrente mais radical do liberalismo, que é o veganismo) contra a mineração da Lua. Nenhum ser humano será ferido, ou outro animal, e segundo o racionalismo, todo o resto é matéria morta. Os únicos argumentos sólidos contra as novas atrocidades são espirituais. São argumentos que afirmam que a Terra é nossa mãe e que deveríamos nos adaptar aos processos naturais em vez de modelá-los segundo nossos caprichos arrogantes; que encher a Terra ou a Lua de buracos em busca de minerais valiosos é tão imperdoável como massacrar um povo inteiro. Aqueles que se aproveitaram de argumentos científicos para justificar o genocídio, a escravidão, a mineração e o corte indiscriminado de florestas inteiras são os mesmos, e suas instituições são as mesmas, que aqueles que hoje em dia estão celebrando a iminente conquista da Lua e de Marte. E as tecnologias que nos levarão até lá (os foguetes) foram desenvolvidas pelos nazistas no curso do mesmo Holocausto que o liberalismo tão hipocritamente repudia, sem nunca repudiar seus frutos. Mas temos acatado o humanismo durante tanto tempo que já não podemos levantar nossas vozes em protesto contra uma atrocidade onde não haverá vítimas humanas. Mas nem as pessoas desgraçadas que não acham ruim em si a mineração da Lua podem negar que qualquer introdução de novos recursos à maquinaria capitalista irá acelerar os processos que estão criando uma sociedade-prisão aqui na Terra.

A escolha é entre o ecocentrismo e o totalitarismo.

– Josep Gardenyes

Janeiro de 2017

Notas da tradução:

¹ A bolha da Internet ou bolha das empresas ponto com foi uma bolha especulativa criada no final da década de 1990, caracterizada por uma forte alta das ações das novas empresas de tecnologia da informação e comunicação (TIC) baseadas na Internet. Essas empresas eram também chamadas “ponto com” (ou “dot com”), devido ao domínio de topo “.com” que consta no endereço de muitas delas na rede mundial de computadores.

No auge da especulação, o índice da bolsa eletrônica de Nova Iorque, a Nasdaq, chegou a alcançar mais de 5000 pontos, despencando pouco tempo depois. Considera-se que o auge da bolha tenha ocorrido em 10 de março de 2000. Ao longo de 2000, ela se esvaziou rapidamente, e, já no início de 2001, muitas empresas “ponto com” já estavam em processo de venda, fusão, redução ou simplesmente quebraram e desapareceram. Wikipedia.org.

² O ludismo (ou luddismo) foi um movimento que ia contra a mecanização do trabalho proporcionado pelo advento da Revolução Industrial. Adaptado aos dias de hoje, o termo ludita (do inglês luddite) identifica toda pessoa que se opõe à industrialização intensa ou a novas tecnologias, geralmente vinculadas ao movimento operário anarcoprimitivista.

As reclamações contra as máquinas e a sua substituição em relação à mão de obra humana, já eram normais. Mas foi em 1811, na Inglaterra, que o movimento operário estourou, ganhando uma dimensão significativa.

O neo-ludismo é um movimento sem lideranças formado por grupos sem afiliação que resistem às tecnologias modernas e pregam o retorno de algumas ou todas as tecnologias para um estágio mais primitivo. As pessoas neo-luditas são caracterizadas por uma ou mais das seguintes práticas: abandono passivo do uso da tecnologia, ataque àqueles que produzem tecnologia, defesa de uma vida simples, ou sabotagem de tecnologia. O movimento neo-ludista moderno possui conexões com o movimento anti-globalização, o anarco-primitivismo, o ambientalismo radical e a Ecologia Profunda (Deep Ecology). Wikipedia.org

³ 23 Teses se refere ao livro “23 Teses em Torno da Revolta” livro ainda sem tradução para o portuguê que Gardenyes é co-autor.

4 Quid pro quo é uma expressão latina que significa “tomar uma coisa por outra”. Refere, no uso do português e de todas as línguas latinas, uma confusão ou engano. Wikipedia.org

5 O termo “legível” parece se referir à forma como o poder no topo de uma hierarquia consegue ver ou ler os processos da sua base e alterá-los ou cooptá-los.