tradução copiada do site do partido pirata.

original em inglês no site do wikileaks

Nota do Tradutor

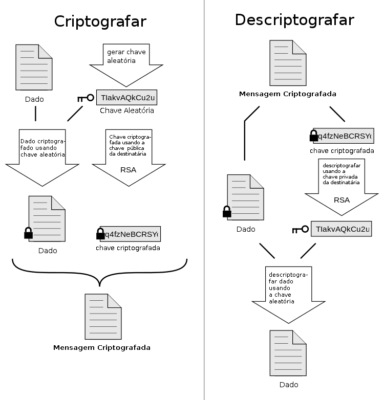

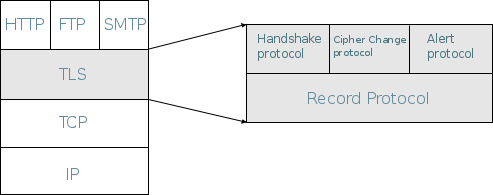

Esta é uma tradução incompleta do comunicado de imprensa (“press release”) feito pelo Wikileaks hoje mais cedo. Incompleta porque falta a seção de exemplos, onde algumas das ferramentas da CIA são descritas brevemente, e o “FAQ”, que não acrescenta muito. A parte mais importante, a seção de análise, foi traduzida quase que integralmente, ficando fora apenas a última parte sobre análise forense. O comunicado em inglês se encontra aqui. Um esclarecimento importante devido a certas coisas que têm circulado na mídia é: uma lista de aplicativos de mensagens (que inclui Telegram, Whatsapp e outros) têm sido divulgada como se a criptografia desses programas pudesse ser rompida por tecnologias da CIA. Mas não é exatamente isso; o que ocorre é que a CIA encontrou uma forma de contornar essa criptografia, mas não de quebrá-la, hackeando celulares de forma a capturar textos e áudios antes que sejam criptografados pelo programa de mensagens. Além disso, antes de começar a leitura, gostaria de sugerir uma pequena lista de explicações de alguns termos no texto, principalmente dos que não foram traduzidos do inglês.

Vulnerabilidade = Uma falha ou erro no código de um sistema, que permite que uma pessoa faça usos indevidos dele, de uma forma que não foi prevista pelo conjunto de pessoas que o desenvolveu. Quando uma vulnerabilidade não é tornada pública, é chamada de “zero-day”, pois pode ser explorada sem conhecimento de quem desenvolveu o sistema, de forma que desenvolvedores acabam tendo 0 dias para resolver o problema, já que desconhecem sua existência. Neste documento, veremos como a CIA preferiu criar formas de explorar vulnerabilidades a notificar empresas como Apple e Google delas, mantendo as pessoas inseguras.

Exploit = Já um exploit consistiria em instruções ou programas para explorar as falhas conhecidas como vulnerabilidades. Ao manter falhas em segredo, a CIA pode usar esses exploits para seus fins nefastos até o presente momento.

Backdoor = Literalmente, seria uma porta dos fundos. Uma metáfora mais precisa seria dizer que esse tipo de programa é como uma chave secreta para a porta dos fundos de uma casa, escondida em algum lugar para ser usada para invadir a casa. Nesse caso, a casa seria um computador ou outro dispositivo eletrônico.

Segue o comunicado do Wikileaks:

Comunicado de Imprensa

Hoje, dia 7 de março de 2017, Wikileaks começou sua nova série de vazamentos da Agência Central de Inteligência dos EUA (CIA). Nomeada “Vault 7” (Cofre 7) pelo Wikileaks, essa é a maior publicação já feita de documentos confidenciais da agência.

A primeira parte completa da série, “Ano Zero”, inclui 8.761 documentos e arquivos de uma rede de alta segurança isolada, situada dentro do Centro de Inteligência Cibernética da CIA em Langley, Virgínia. A publicação segue uma divulgação introdutória feita mês passado sobre como a CIA pretendia realizar infiltrações em candidaturas e partidos políticos franceses nas eleições presidenciais de 2012.

Recentemente, a CIA perdeu controle da maioria de seu arsenal de hacking, incluindo malware, vírus, trojans (cavalos de Tróia), exploits de vulnerabilidades ainda não publicizadas transformados em arma, sistemas de controle remoto de malware, e documentação associada a essas “armas”. Essa coleção extraordinária, que consiste de centenas e centenas de milhões de linhas de código, garante a quem a possui a capacidade completa de hacking da CIA. O arquivo parece ter circulado de maneira não-autorizada entre ex-hackers do governo e pessoas trabalhando em serviços terceirizados, tendo alguma dessas pessoas fornecido partes do arquivo ao Wikileaks.

“Ano Zero” introduz o escopo e o direcionamento do programa secreto e global de hacking da CIA, seu arsenal de malware, e dezenas de armas destinadas a explorar vulnerabilidades ainda não tornadas públicas de produtos vendidos por empresas europeias e dos EUA, como o Iphone da Apple, o Android da Google, o Windows da Microsoft e até mesmo as TVs da Samsung, que são transformados em microfones secretos.

Desde 2001, a CIA tem ganhado preponderância política e orçamentária com relação à NSA, a Agência de Segurança Nacional. A CIA acabou construindo não apenas sua infame frota de drones, mas também um tipo bem diferente de força secreta, de alcance global — sua própria frota substancial de hackers. A divisão de hacking da CIA a livrou de ter de compartilhar informações de suas próprias operações controversas com a NSA (sua rival burocrática principal) para aproveitar as capacidades de hacking dela.

No final de 2016, a divisão de hacking da CIA, que está subordinada formalmente ao Centro de Inteligência Cibernética da agência, tinha mais de 5.000 usuários registrados e havia produzido mais de mil sistemas de hacking, trojans, vírus e outros malware transformados em armas. Essa é a dimensão do empreendimento da CIA em 2016, seushackers já utilizaram mais código do que o que é necessário para rodar o Facebook. A CIA efetivamente criou sua “própria NSA”, só que com ainda menos prestação de contas, sem responder publicamente se seu gasto orçamentário massivo para duplicar as capacidades de uma agência rival poderia ser justificado.

Em declaração ao Wikileaks, a fonte detalhou questões que afirma precisarem ser discutidas urgentemente em público, incluindo se as capacidades de hacking da CIA excedem os poderes que lhe foram conferidos, e o problema da supervisão pública da agência. A fonte deseja iniciar um debate público sobre segurança, criação, uso, proliferação e controle democrático de armas cibernéticas.

Assim que uma única “arma” cibernética está a solta, ela pode se espalhar pelo mundo em segundos, e pode ser igualmente usada por nações rivais, máfias cibernéticas e hackers adolescentes.

Julian Assange, editor do Wikileaks, afirmou que “Existe um risco extremo de proliferação no desenvolvimento de “armas” cibernéticas. Comparações podem ser feitas entre a proliferação descontrolada de tais “armas”, que resulta da incapacidade de contenção combinada com seu alto valor de mercado, e o mercado global de armas. Mas o significado de “Ano Zero” vai muito além da escolha entre guerra e paz cibernéticas. Essa publicação é também excepcional das perspectivas política, legal e forense”.

O Wikileaks revisou cuidadosamente a publicação de “Ano Zero” e publicou documentos substantivos ao mesmo tempo em que evitou a distribuição de armas cibernéticas prontas para uso, até que surja um consenso sobre a natureza técnica e política do programa da CIA e sobre como tais “armas” devem ser analisadas, desarmadas e divulgadas.

O Wikileaks também decidiu editar e tornar anônimas algumas informações em “Ano Zero” para uma análise mais profunda. Essas edições incluem dezenas de milhares de alvos da CIA e máquinas de ataque pela América Latina, Europa e Estados Unidos. Apesar de estamos cientes da imperfeição da abordagem escolhida, nós nos mantemos comprometidos com nosso modelo de publicação e notamos que a quantidade de páginas publicadas na primeira parte de “Cofre 7” (“Ano Zero”) já ultrapassa o número total de páginas publicadas nos três primeiros anos dos vazamentos da NSA feitos por Edward Snowden.

Análise

Malware da CIA tem como alvos Iphones, Androids e Smart TVs

Malware da CIA e as ferramentas de hacking são construídas pelo Grupo de Desenvolvimento em Engenharia (EDG), um grupo de desenvolvimento de software dentro do Centro de Inteligência Cibernética, um departamento que faz parte da Diretoria para Inovação Digital da CIA (DDI). A DDI é uma das cinco grandes diretorias da CIA (veja o organograma da CIA para mais detalhes).

O EDG é responsável pelo desenvolvimento, teste e suporte operacional de todos os backdoors, exploits, programas maliciosos, trojans, vírus e qualquer outro tipo de malware usado pela CIA em suas operações secretas ao redor do mundo.

A sofisticação crescente das técnicas de vigilância tem estimulado comparações com o livro 1984 de George Orwell, mas o “Weeping Angel” (Anjo Lamentador), desenvolvido pela Divisão de Dispositivos Embutidos (EDB) da CIA, que infecta Smart TVs, transformando-as em microfones secretos, é certamente sua realização mais emblemática.

O ataque contra as TVs da Samsung foi desenvolvido em cooperação com a agência britânica MI5. Depois da infestação, o Anjo Lamentador coloca a TV alvo em um modo desligado falso, de forma que a pessoa que possui a TV acredita erroneamente que ela está desligada quando não está. Nesse modo desligado falso, a TV passa a operar como um grampo, registrando conversas no ambiente e enviando os registros pela Internet para um servidor secreto da CIA.

Em outubro de 2014, a CIA também estava vendo como infectar sistemas de controle de veículos usados por carros e caminhões modernos. O objetivo de tal controle não é especificado, mas ele permitiria que a CIA realizasse assassinatos praticamente indetectáveis.

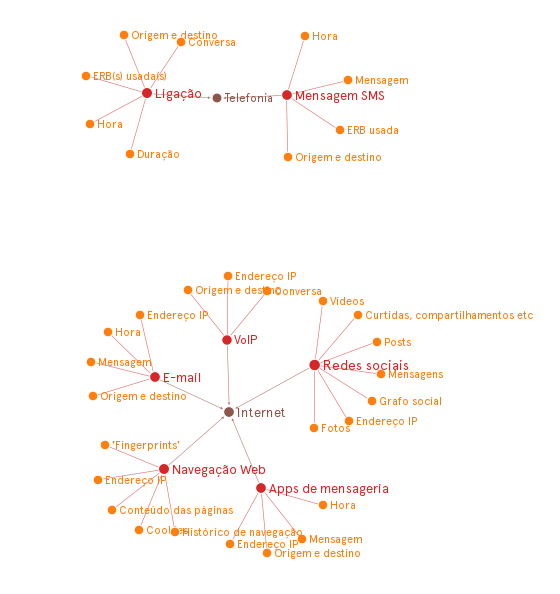

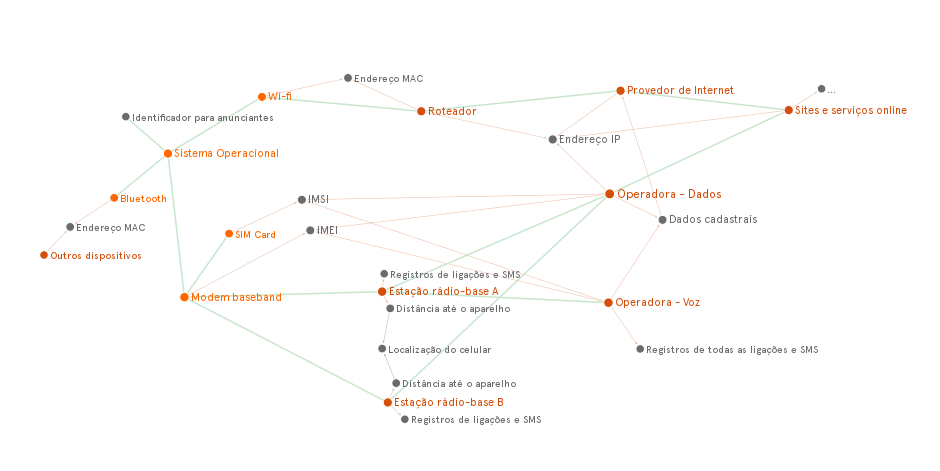

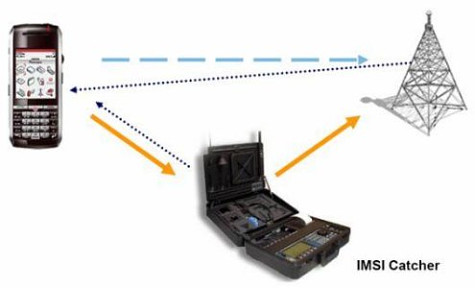

A Divisão de Dispositivos Móveis (MDB) da CIA desenvolveu diversos ataques para invadir e controlar smartphones populares. Os celulares infectados podem ser ordenados a enviar para a CIA a geolocalização das pessoas usuárias, mensagens de texto e voz, além de secretamente ativarem a câmera e o microfone.

Apesar da participação minoritária do Iphone no mercado global de smartphones (14,5%) em 2016, uma unidade especializada na Divisão de Dispositivos Móveis da CIA produz malware para infectar, controlar e extrair secretamente dados de iPhones e outros produtos da Apple que rodam o sistema operacional iOS, como iPads. O arsenal da CIA inclui inúmeros programas para explorar vulnerabilidades locais e remotas, desenvolvidos pela CIA ou obtidos através da GCHQ, NSA, FBI ou comprados de funcionários de empresas de armamento cibernético como Baitshop. O foco desproporcional no iOS pode ser explicado pela popularidade do iPhone entre elites sociais, políticas, diplomáticas e empresariais.

Uma unidade semelhante tem como alvo o Android da Google, que é usado para rodar a maioria dos smartphones do mundo (~85%), incluindo os da Samsung, HTC e Sony. 1,15 bilhões de celulares usando Android foram vendidos no ano passado. “Ano Zero” mostra que, em 2016, a CIA havia transformado em armas 24 programas para explorar vulnerabilidades do Android não publicizadas, que ela desenvolveu por conta própria ou obteve da GCHQ, NSA e empresas de armamento cibernético.

Essas técnicas permitiam à CIA que contornasse a criptografia de aplicativos como WhatsApp, Signal, Weibo, Confide, Telegram e Cloakman, hackeando os smartphones onde esses programas rodam e coletando áudios e mensagens antes da criptografia ser aplicada.

Malware da CIA tem como alvos os sistemas Windows, OSx, Linux e roteadores

A CIA também faz um esforço bastante grande para infectar e controlar o Windows da Microsoft com seu malware. Isso inclui múltiplas vulnerabilidades não publicizadas, remotas e locais, vírus que destroem “air gaps” (medidas usadas para separar redes seguras fisicamente de redes inseguras), como o “Hammer Drill” (“Furadeira”), que infecta softwares distribuídos em CDs e DVDs, programas para infectar mídias removíveis como USB, sistemas para esconder dados em imagens ou em áreas ocultas de discos (“Brutal Kangaroo”), de forma que as infestações de malware possam continuar funcionando.

Muitos desses esforços são organizados pela Divisão de Implantes Automatizados (AIB), que desenvolveu diversos sistemas de ataque para promover infestações automatizadas e controle de malware da CIA, como os programas “Assassin” e “Medusa”.

Ataques contra a infraestrutura da Internet e servidores web são desenvolvidos pela Divisão de Dispositivos de Rede (NDB) da CIA.

A CIA desenvolveu ataques de malware automatizados de múltiplas plataformas e sistemas de controle cujos alvos incluem Windows, OS X do Mac, Solaris, Linux e outras coisas, como as ferramentas “HIVE”, “Cutthroat” e “Swindle”.

Vulnerabilidades ‘acumuladas’ pela CIA’ (“zero days”)

Na esteira dos vazamentos de Edward Snowden sobre a NSA, a indústria de tecnologia dos EUA conseguiu um compromisso da administração Obama de que o poder executivo iria divulgar com frequência regular — ao invés de acumular — vulnerabilidades sérias, exploits, bugs ou “zero days” (vulnerabilidades não publicizadas) para Apple, Google, Microsoft e outras empresas baseadas nos EUA.

Vulnerabilidades sérias não divulgadas às empresas que fabricam os produtos colocam grande parte da população e de infraestruturas críticas em risco diante de serviços de inteligência estrangeiros ou criminosos cibernéticos que descobrem de forma independente a vulnerabilidade, ou ouvem boatos sobre. Se a CIA pode descobrir essas vulnerabilidades, então outras pessoas também podem.

O compromisso do governo dos EUA com o “Vulnerability Equities Process” veio após um lobbying significativo feito pelas empresas de tecnologia dos EUA, que correm risco de perder sua participação no mercado global devido a vulnerabilidades ocultas que sejam percebidas. O governo afirmou que iria divulgar diariamente todas as vulnerabilidades que se espalharam e foram descobertas depois de 2010.

Os documentos em “Ano Zero” mostram que a CIA rompeu os compromissos da administração Obama. Muitas das vulnerabilidades usadas no arsenal de armas cibernéticas da CIA são difundidas e algumas já foram encontradas por agências de inteligência rivais e criminosos cibernéticos.

Como um exemplo, um malware específico da CIA revelado em “Ano Zero” é capaz de penetrar, infectar e controlar programas de celulares Android e iPhone que rodam ou já rodaram contas presidenciais no Twitter. A CIA ataca esse software usando vulnerabilidades que não foram tornadas públicas (“zero days”), possuídas pela CIA; mas se a CIA pode hackear esses celulares, então qualquer pessoa que tenha obtido ou descoberto a vulnerabilidade também pode. Enquanto a CIA mantiver essas vulnerabilidades escondidas da Apple ou da Google (que fabricam os celulares), elas não serão consertadas, e os telefones permanecerão passíveis de invasão.

As mesmas vulnerabilidades existem para a população em geral, incluindo o Gabinete dos EUA, o Congresso, chefes de corporações, administradores de sistemas, oficiais de segurança e engenheiros. Ao esconder essas falhas de seguranças das fabricantes como Apple e Google, a CIA garante que pode hackear qualquer pessoa, deixando todas as pessoas vulneráveis a hackers.

Programas de ‘guerra cibernética’ envolvem um sério risco de proliferação

Não é possível manter ‘armas’ cibernéticas sob controle efetivo.

Enquanto a proliferação nuclear tem sido restrita com custos enormes e por infraestruturas visíveis onde material passível de fissão nuclear é reunido até haver suficiente para a produção de uma massa nuclear crítica, ‘armas’ cibernéticas, depois que desenvolvidas, são muito difíceis de conter.

‘Armas’ cibernéticas são apenas programas de computador que podem ser pirateados como qualquer outro. Como elas são inteiramente constituídas de informação, elas podem ser copiadas rapidamente sem qualquer custo marginal.

Armazenar ‘armas’ desse tipo em segurança é um trabalho especialmente difícil, já que as mesmas pessoas que as desenvolvem possuem as habilidades necessárias para fazer cópias secretamente, sem deixar rastros — em alguns casos, usando as próprias ‘armas’ contra as organizações que as guardam. Existem incentivos substantivos para que hackers do governo e consultores arrumem cópias, pois há um “mercado de vulnerabilidades” global que paga de centenas de milhares a milhões de dólares por cópias dessas ‘armas’. De forma semelhante, empresas que conseguem acesso a essas ‘armas’ ocasionalmente as usam para seus próprios objetivos, obtendo vantagens sobre competidores ao vender serviços de hacking.

Ao longo dos últimos três anos, o setor de inteligência dos Estados Unidos, que consiste de agências governamentais como a CIA e a NSA e as empresas contratadas por elas, como a Booze Allan Hamilton, tem sido submetido a uma série sem precedentes de roubos de dados por seus próprios funcionários.

Uma quantidade ainda não divulgada de membros da comunidade de inteligência tem sido detida ou submetida a investigações criminais de âmbito federal por conta de diferentes incidentes.

Em um caso visível, no dia 8 de fevereiro de 2007, um júri federal nos EUA culpou Harold T. Martin III de 20 acusações de uso inapropriado de informações confidenciais. O Departamento de Justiça alegou que obteve de Harold aproximadamente 50.000 gigas de informações que ele teria roubado de programas confidenciais da NSA e da CIA, incluindo o código fonte de diversas ferramentas de hacking.

Assim que uma ‘arma’ cibernética é ‘solta’, ela pode se espalhar pelo mundo em segundos, para ser usada igualmente por nações, máfias cibernéticas e adolescentes hackers.

Consulado dos EUA em Frankfurt é uma base secreta de hackers da CIA

Além de suas operações em Langley, Virgínia, a CIA também usa o consulado dos EUA em Frankfurt (Alemanha) como uma base secreta para seus hackers que atuam na Europa, no Oriente Médio e na África.

Hackers da CIA que operam fora do consulado em Frankfurt (“Centro para Inteligência Cibernética na Europa” ou CCIE) recebem passaportes diplomáticos (de cor preta) e cobertura do Departamento de Estado. As instruções para os hackers que chegam através da CIA fazem com que os esforços da contra-inteligência da Alemanha pareçam inconsequentes: “Atravesse rapidamente a alfândega, porque você já memorizou sua história explicando o que você está fazendo, e tudo o que eles fazem é carimbar o seu passaporte”.

Sua história (para esse viagem)

Pergunta: Por que você está aqui?

Resposta: Dando apoio a consultas técnicas no Consulado.

Duas publicações anteriores do Wikileaks oferecem mais detalhes sobre como a CIA aborda procedimentos em alfândegas e triagens secundárias.

Assim que entram em Frankfurt, hackers da CIA podem viajar sem mais verificações nas fronteiras de 25 países europeus que fazem parte do Acordo de Shengen — incluindo França, Itália e Suíça.

Diversos métodos de ataque eletrônico usados pela CIA foram criados para funcionar com proximidade física. Esses métodos são capazes de penetrar redes de alta segurança que estejam desconectadas da Internet, como o banco de dados da polícia. Nesses casos, um oficial, agente ou oficial de uma agência de inteligência aliada, agindo de acordo com instruções recebidas, infiltra-se fisicamente no local de trabalho selecionado como alvo. A pessoa que vai fazer o ataque recebe um dispositivo USB contendo malware desenvolvido pela CIA para esse propósito, que é inserido no computador alvo. Assim a pessoa pode infectar e transferir secretamente dados para sua mídia removível. Para dar um exemplo, um sistema de ataque chamado “Fine Dining” oferece 24 aplicativos disfarçados de programas comuns para ser usado por espiões da CIA. Para pessoas testemunhando o ataque, o espião parece estar rodando um programa para abrir vídeos (como o VLC), vendo slides (Prezi), jogando um jogo para computador (Breakout2, 2048), ou até rodando um antivírus falso (Kaspersky, McAfee, Sophos). Mas enquanto esses aplicativos disfarçados estão na tela, o sistema por trás está sendo infectado e saqueado automaticamente.

Como a CIA aumentou dramaticamente os riscos de proliferação

No que é certamente um dos mais assustadores objetivos do setor de inteligência de nossa época, a CIA organizou seu regime de classificação de tal forma que, para a parte mais valiosa no mercado do “Cofre 7” — os malware transformados em arma (“zero days” + implantes), Pontos de Escuta, e sistemas de Comando e Controle (C²) — a agência tem poucos recursos legais.

A CIA tornou esses sistemas não-confidenciais.

A CIA resolver tornar seu arsenal cibernético não-confidencial, é algo que revela como conceitos desenvolvidos para uso militar não são incorporados facilmente no ‘campo de batalha’ da ‘guerra’ cibernética.

Para atacar seus alvos, a CIA normalmente requer que seus implantes se comuniquem com seus programas de controle na Internet. Se implantes da CIA, sistemas de Comando e Controle e software para pontos de escuta fossem confidenciais, oficiais da CIA seriam processados ou mandados embora por violarem regras que proíbem colocar informações confidenciais na Internet. Consequentemente, a CIA tem tornado não-confidencial secretamente a maior parte de seus códigos de espionagem e guerra cibernéticas. O governo dos EUA também não pode estebelecer direitos de cópia (copyrights) sobre esses códigos, devido a restrições postas pela Constituição do país. Isso significa que fabricantes de ‘armas’ cibernéticas e hackers podem “piratear” livremente essas ‘armas’ caso elas sejam obtidas. Antes de tudo, a CIA teve de depender do obscurecimento de seus segredos para protegê-los.

Armas convencionais como mísseis podem ser disparados contra o inimigo (ou seja, em direção a uma área que ainda não foi dominada). A proximidade ou o impacto fazem com que o alvo exploda a munição junto com suas partes confidenciais. Dessa forma, equipes militares não violem regras de confidencialidade atirando munições com partes cujas informações são confidenciais. A munição provavelmente vai explodir. Se isso não ocorrer, não foi intenção da pessoa operando a arma.

Ao longo da última década, as operações de hacking dos EUA tem sido cada vez mais fantasiadas com jargões militares para beber da fonte de recursos financeiros do Departamento de Defesa. Para dar um exemplo, tentativas de “injeção de malware” (jargão comercial) tem sido chamadas de termos que dão a entender que uma arma está sendo disparada. No entanto, a analogia é questionável.

Ao contrário de balas, bombas ou mísseis, a maior parte do malware da CIA é desenhado para viver por dias ou até anos depois de acertar o seu ‘alvo’. Esse malware não “explode com o impacto”, mas infecta permanentemente seu alvo. Para infectar um dispositivo, cópias do malware devem ser colocadas nos dispositivos alvejados, dando a posse física do malware para o alvo. Para roubar secretamente dados e levar de volta para a CIA, ou para aguardar novas instruções, o malware deve se comunicar com os sistemas de Comando e Controle da CIA, que estão em servidores conectados à Internet. Mas, normalmente, esses servidores não possuem autorização para armazenar informações confidenciais, de forma que os sistemas de comando e controle também são tornados não-confidenciais.

Um ‘ataque’ bem sucedido em um sistema computacional selecionado como alvo parece mais com uma série de manobras complexas envolvendo ações em um aquisição hostil de uma empresa, ou com a disseminação de rumores para ganhar controle sobre a liderança de uma organização, e não como um sistema de armas sendo disparado. Se existe uma analogia militar a ser feita, a infestação de um alvo talvez seja parecida com a execução de uma série de manobras militares contra um território alvo, incluindo observação, infiltração, ocupação e exploração.