Traduzido do projeto Me and My Shadow do Coletivo Tactical Tech.

Alternativas ao Google

Da Busca do Google ao Google Maps e o Google Docs, geralmente usamos os serviços do Google sem pensar muito sobre isso. Isso significa um montão de dados nossos indo pro google. Descubra quais serviços alternativos existem.

As alternativas apresentadas nesta página são:

- livres e de código aberto, e não-comerciais.

- projetadas para permitir que você tenha algum controle sobre seus dados, e fornecem melhor privacidade e segurança.

- desenvolvidas mais ou menos independentes umas das outras, o que distribui seus dados, assim como o pode daqueles que possuem ou cuidam dos serviços.

Elas incluem JitsiMeet (chamadas e vídeo-conferências), DuckDuckGo (busca) Firefox and Tor (navegadores), Etherpad (criação textual colaborativa), Open Street Maps (mapas), e outros.

Por que usar alternativas?

Google é uma companhia comercial

Ela funciona na base do lucro. Se ela dizer que “não vende seus dados” é verdade ou não, isso é quase irrelevante. No fim das contas, o que o Google vende é a sua atenção (a propagandas e outras empresas). Para saber como melhor capturar a sua atenção, a com o quê, eles precisam coletar, armazenar e analisar tantos dados quanto for possível. O que nos leva a:

Google possui um monte de informações sobre você

O mote do Google é “Uma conta para tudo”. Quando pensamos em todos os serviços que o Google fornece – Gmail, Google Search, Youtube, Google Maps, Chrome browser tanto para o seu espertofone quanto para computador – e o quão profundamente inter-relacionados estão todos eles, é muita informação detalhada sobre você o que eles estão coletando.

Fichas digitais demais numa única aposta

Google começou apenas como um motor de busca. Desde então, foi se transformando numa das maiores e mais pderosas companhias do mundo. Seria uma boa ideia usar todos os seus serviços e deixar que uma única companhia se torne o nó central que lida com todos os seus dados?

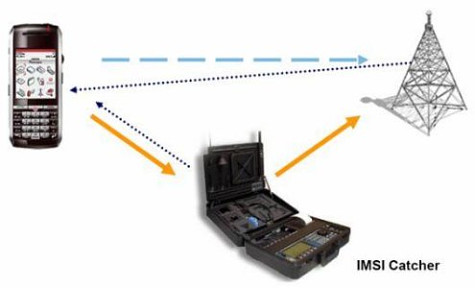

Falta de encriptação ponta a ponta

Os produtos do Google que funcionando através do navegador – gmail, google hangouts e google talk, por exemplo – possuem de fato um nível básico de encriptação, chamado HTTPS. Isso significa que seus dados em trânsito (entre o seu aparelho e o servidor) estão protegidos de olhos externos, mas o Google ainda tem acesso a eles. Nenhum produto do Google, por padrão, possui encriptação ponta a ponta, o que protegeria seus dados inclusive do Google.

Google é uma companhia gringa

É sempre bom lembrar que o seu conteúdo e os seus dados pessoais que o Google possui estarão sujeitos às leis dos EUA.

As alternativas são viáveis?

Talvez você não se empolgue muito em trocar a conveniência do Google por uma promessa abstrata de mais controle sobre seus dados. Porém, pense assim: cada novo serviço alternativo que você usar irá prevenir que o Google adicione mais informações no perfil que ele tem de você.

Motores de Busca

Alternativas para a Busca do Google:

Cookies: por padrão, não usa cookies

Política de Rastreamento: não rastreia e não cria perfis dos usuários

Informação pessoal: não recolhe ou armazena

Encriptação: sim, HTTPS

Cookies: por padrão, não usa cookies

Política de Rastreamento: não rastreia e não cria perfis dos usuários

Informação pessoal: não recolhe ou armazena

Encriptação: sim, HTTPS

Possuído e administrado por: La Quadrature du Net

Cookies: não usa cookies identificadores

Política de rastreamento: não guarda o IP dos seus usuários

Informações Pessoais: não coleta ou compartilha dados pessoais

Encriptação? Sim, HTTPS

Extra: Oferece um serviço gratuito de proxy que permite navegação anônima online

Cookies: não usa cookies identificadores

Política de rastreamento: não guarda o IP dos seus usuários

Informações Pessoais: não coleta ou compartilha dados pessoais

Encriptação? Sim, HTTPS

Extra: Oferece um serviço gratuito de proxy que permite navegação anônima online

Video-conferência

Alternativas ao Google Hangout:

Fácil de usar? Sim, vídeo-conferência no navegador

Encriptação? Sim, HTTPS

Aumentar o anonimato: Sim, Jitsi Meet não requer a criação de contas nem requere o acesso à sua lista de contatos. Funciona através da criação de um link usado apenas uma vez que pode ser compartilhado por email ou chat.

Possuída e administrada por: equipe Jitsi.

Navegadores

Alternativas ao Google Chrome

Fácil de usar? Sim

Aumenta o anonimato? Não, não por padrão. Existe, entretanto, uma gama de extensões e plug-ins disponíveis para aumentar sua privacidade através de, por exemplo, bloqueio de rastreadores. Aqui estão as nossas recomendações. Você também pode customizar suas configurações padrão para administrar seus cookies e seu histórico de navegação.

Possuída e Admiinstrada por: Mozilla

Fácil de usar? Sim

Aumenta o anonimato? Sim, o Tor browser foi criado especificamente para aumentar o seu anonimato, por esconder o seu endereço de IP e outros identificadores únicos do seu navegador. O Tor browser não inclui, por padrão, funcionalidades contra o rastreamento online nem ganha dinheiro com os dados de usuário.

Nota: Esteja atento que o uso do Tor pode levantar uma bandeira vermelha sobre a sua cabeça, então nem sempr epode ser a melhor opção para você. Mais informações sobre o Tor browser aqui.

Possuído e administrado por: projeto Tor

Edição colaborativa de textos

Alternativas ao Google Docs

Fácil de usar? Sim

Aumenta o anonimato? Sim; o Etherpad não exige que você crie uma conta nem exige acesso à sua lista de contatos. Funcionar através de um link único para um bloco de notas que pode ser compartilhado por email ou chat. Além disso, o bloc pode ser protegido por senha, o que evita que pessoas não autorizadas tenha acesso a ele.

Possuído e administrado por: Fundação Etherpad.

[Mais uma sugestão:

Fácil de usar? Sim, é só entrar no site e criar um documento.

Não necessita cadastro, é um software de código aberto e gratuito.]

Mapas

Alternativas ao Google Maps:

Fácil de usar? Sim

Possuído e administrado por: comunidade Open Street Map, apoiada pela Fundação Open Street Ma.

Documentos compartilhados

Alternativas ao Google Drive:

Fácil de usar? Não muito; você precisa rodá-lo por conta própria

Aumenta o anonimato? Sim; Since you’re hosting your cloud storage yourself, you have control over whom your data is shared with.

Encryption: Owncloud enables the encryption of files.

Owned and managed by: OwnCloud.

[Outras opções são:

Software rodado em cada um dos seus dispositivos para fazer sincronização de arquivos. Pode-se fazer a sincronia de uma pasta, por exemplo, com outros usuários. Desenvolvido em código aberto, gratuito, encriptado, porém não é muito fácil de botar pra funcionar.

Endereço para subir e compartilhar arquivos de no máximo 50MB. Os arquivos são encriptados no navegador e somente em seguida vão para o servidor do riseup. Cada arquivos está endereçado com um link que dura uma semana. Após esse período tanto o link como o arquivo são apagados.]

Chat

Alternativas ao Google Talk (para telefone)

Veja a página de Aplicativos de chat alternativos sugeridos pelo Coletivo Tactical Tech.

[Em breve colocaremos nossas próprias sugestões aqui.]

Email

Alternativas ao Gmail [As sugestões a seguir são nossas]

Fácil de usar? Sim. Acesso por Webmail ou programa de e-mail para desktop.

Possuído e administrado por: Coletivo riseup.net.

Aumenta o anonimato? Sim; além da criptografia básica de navegador (https) e de transporte (SSL), o coletivo riseup armazena todos os e-mails de forma criptografada nos seus servidores. Isso significa que nem mesmo as pessoas do coletivo tem acesso aos dados, tornando impossível a venda de suas informações para empresas ou que, no caso de uma ordem judicial, tenham algo útil para entregar para o governo. Além disso, o riseup não envia seus endereços de IP junto com suas mensagens ou armazena esses endereços nos servidores.

Permite acesso via endereço Onion? Sim.

Fácil de usar? Sim. Acesso por Webmail ou programa de e-mail para desktop.

Possuído e administrado por: Coletivo Autistici/Inventati.

Aumenta o anonimato? Sim; muito similar aos serviços oferecidos pelo coletivo riseup, criptografia básica de navegador e de transporte, nenhum tipo de análise ou venda do conteúdo de suas mensagens, e não armazena seu endereço de IP nos servidores.

Permite acesso via endereço Onion? Sim.

Fácil de usar? Sim. Acesso apenas por Webmail ou aplicativo Android e iOS. Não permite integração com programa de e-mail para desktop.

Possuído e administrado por: Proton Technologies AG.

Aumenta o anonimato? Sim; Armazena e-mails em servidores criptografados. A única forma de descriptografar as mensagens é com a senha de usuário, que a empresa alega não armazenar. Não escaneia ou arquiva e-mails para vigilância de arrasto ou venda de informações. Não armazena endereços de IP. Oferece outras funções como envio de e-mails com tempo de expiração e criptografia simétrica. Está disponível em uma versão grátis limitada e versões pagas.

Permite acesso via endereço Onion? Sim.